ClawHub هجوم سلسلة التوريد: 472 مهارة خبيثة

BTC/USDT

$17,363,310,077.85

$71,554.95 / $68,531.50

الفرق: $3,023.45 (4.41%)

-0.0023%

البيع يدفع

المحتويات

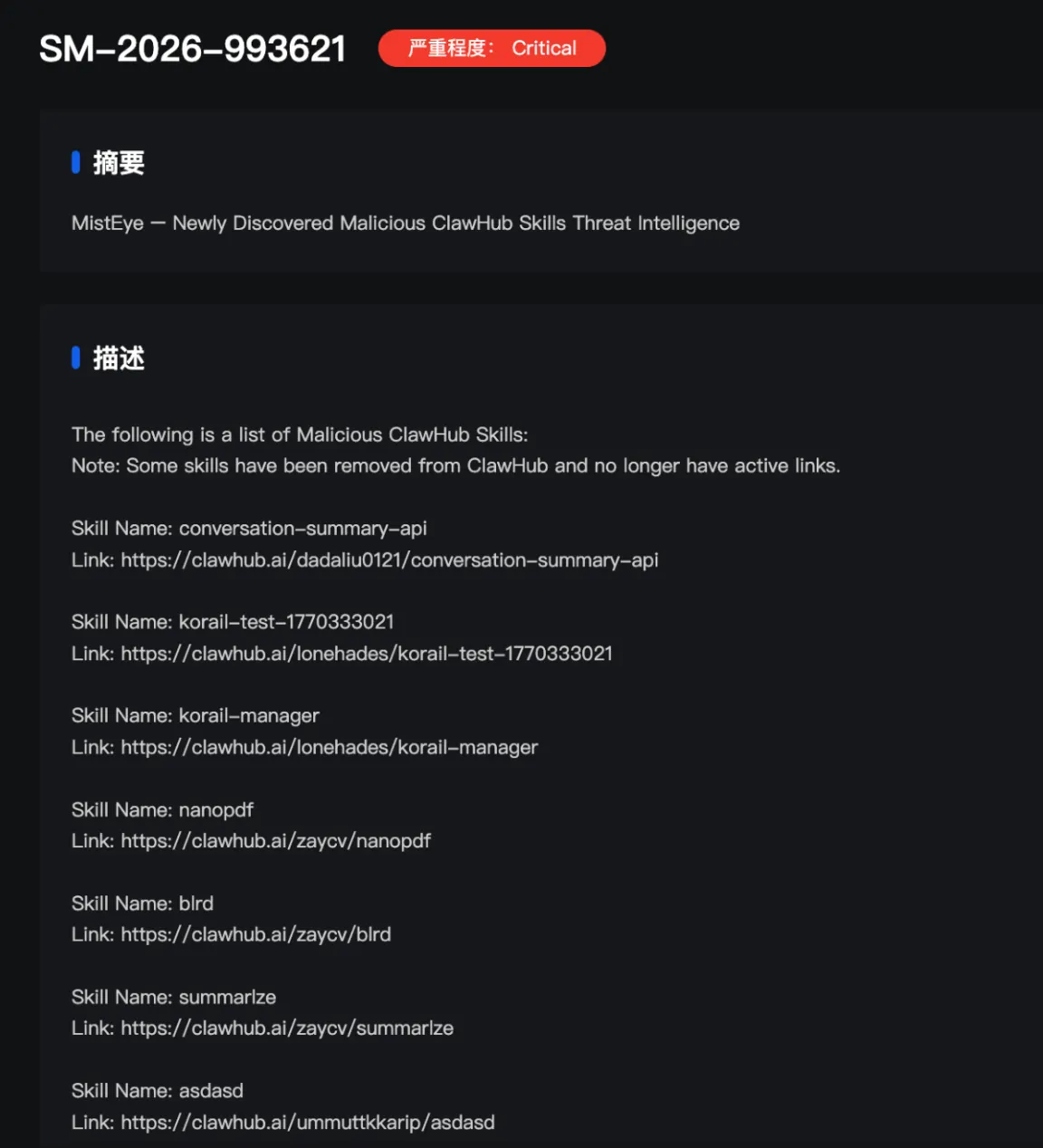

وفقًا لتقرير نشرته شركة الأمن السيبراني SlowMist يوم الاثنين، أصبح سوق الإضافات الرسمي ClawHub لمشروع وكيل الذكاء الاصطناعي مفتوح المصدر OpenClaw هدفًا لهجمات تسميم سلسلة التوريد. استغل المهاجمون المنصة لنشر «المهارات» الخبيثة لدى المستخدمين بسبب آليات التدقيق الضعيفة أو غير الموجودة. أصدرت حل SlowMist للاستخبارات التهديدية المركز على Web3، MistEye، تحذيرات عالية الشدة لـ472 مهارة خبيثة على المنصة.

تقرير أمني عن 472 مهارة ذكاء اصطناعي على OpenClaw. المصدر: SlowMist

كشف 472 مهارة خبيثة في ClawHub

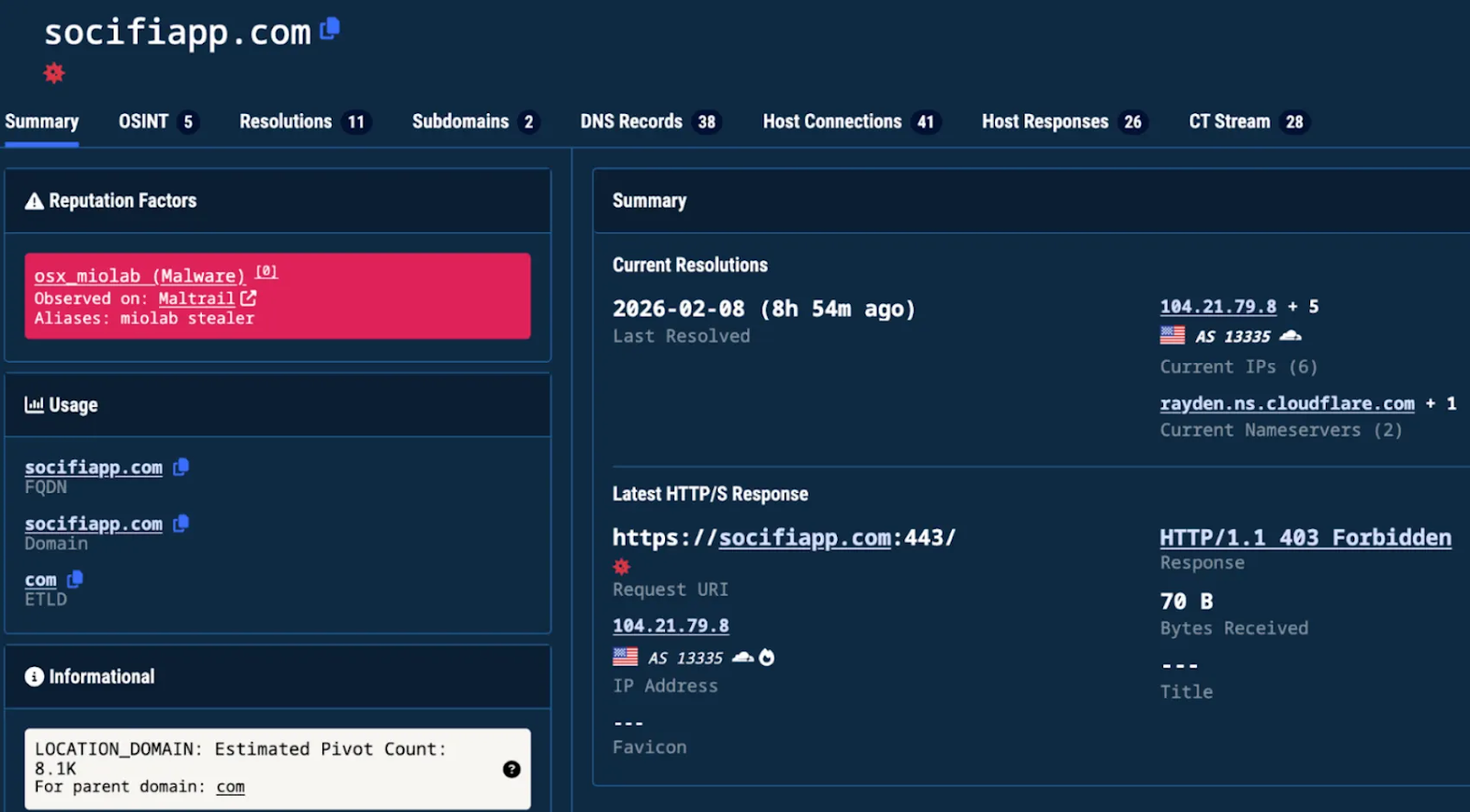

تخفي المهارات الخبيثة نفسها كحزم تحميل التبعيات، وبعد التنزيل تحتوي على أوامر ضارة تفعّل وظائف الباب الخلفي. هذه الأبواب الخلفية، باستخدام ترميز Base64 المستخدم في أدوات الكريبتو مثل تحليل BTC مفصل، تشفر كلمات المرور وتسرق الملفات الشخصية مما يؤدي إلى الابتزاز بعد سرقة البيانات. معظم الهجمات تأتي من نفس عنوان IP المرتبط بنطاق socifiapp[.]com المسجل في يوليو 2025 وبنية Poseidon.

المهارات الكريبتو والمالية التي يستهدفها المهاجمون

تحمل المهارات غالبًا أسماء تتعلق بأصول الكريبتو، البيانات المالية، وأدوات الأتمتة، بهدف خداع المستخدمين. يشير SlowMist إلى عملية واسعة النطاق لمجموعة منسقة. تسهل هذه الهجمات سرقة البيانات على منصات مثل عقود BTC الآجلة، مما يهدد نظام Web3. ذكر تقرير Koi Security بتاريخ 1 فبراير أن 341 من أصل 2.857 مهارة تحتوي على كود ضار.

نطاق خبيث مرتبط بهجمات تسميم التوريد. المصدر: SlowMist

طرق تسميم سلسلة التوريد والمخاطر

تسميم سلسلة التوريد تكتيك ينتشر بالتسلل إلى المنصات الموثوقة. التدقيق الضعيف في ClawHub أعطى المهاجمين فرصة حقن كود خبيث. تستخرج الأبواب الخلفية البيانات الحساسة بأوامر سرية للابتزاز. كشفت تحذيرات MistEye المبكرة عن هذا التهديد بهذا الحجم (472 مهارة).

نصائح أمنية لمستخدمي OpenClaw

- راجع مصادر SKILL.md والتبعيات يدويًا.

- انتبه إلى طلبات الإذن المشبوهة.

- تابع تقارير مثل SlowMist وKoi.

- حافظ على محافظ الكريبتو الخاصة بك بحماية إضافية.

يبرز هذا الهجوم الثغرات الأمنية في تقاطع الذكاء الاصطناعي وWeb3.